DirBuster - Bruteforce web/applications

Introduction

DirBuster est une application Java multithread conçue pour forcer les noms de répertoires et de fichiers sur les serveurs web/applications.

L'outil est retrouvable sur gitlab, également disponible sur Kali Linux.

Cet outil est conçu pour aider à identifier les répertoires et fichiers cachés ou non référencés sur les serveurs web. Il fonctionne en lançant une attaque de bruteforce, utilisant des listes de mots (wordlists) pour deviner les noms de répertoires et de fichiers qui ne sont pas directement liés ou visibles depuis la page principale d'un site web. L'objectif est de découvrir des ressources cachées qui pourraient révéler des vulnérabilités ou des informations sensibles.

La présentation de cette outil est purement dans un but d'apprentissage.

Disclaimer

L'utilisation de DirBuster peut générer un volume élevé de trafic sur le réseau cible et peut être détectée comme une attaque par les systèmes de surveillance ou de protection des applications web. Il est crucial de n'utiliser cet outil que dans un cadre légal, idéalement sur des systèmes dont vous avez l'autorisation explicite de tester, pour éviter toute implication légale ou éthique.

Utilisation

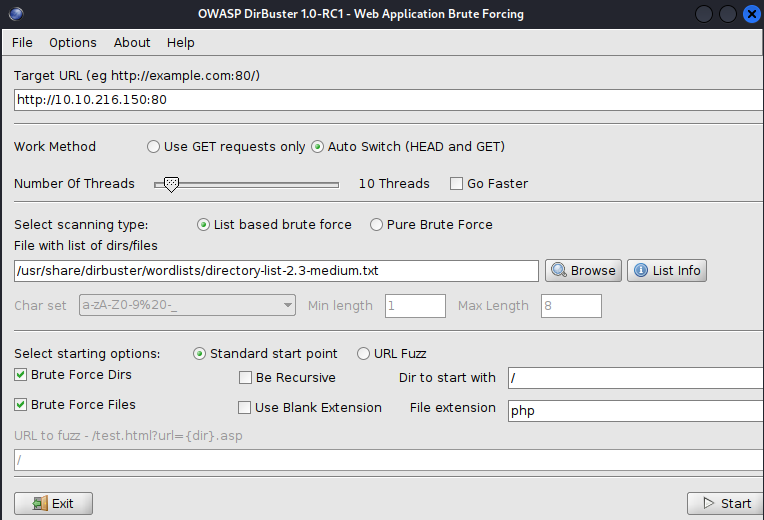

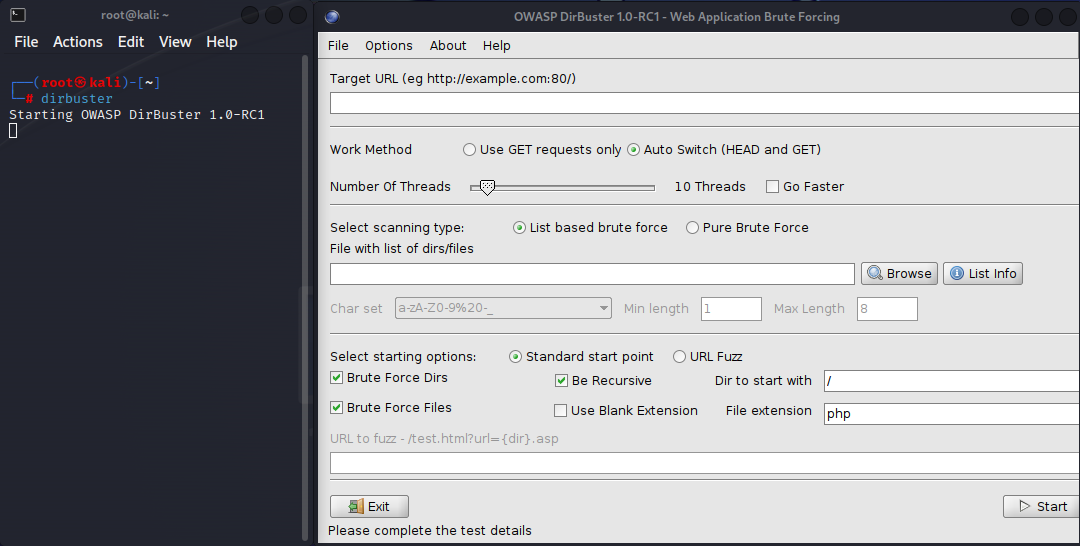

Pour commencer lancer DirBuster depuis un terminal.

Dans la partie Target URL renseignez l'adresse du site et le port même si celui-ci est le port par défaut.

Dans la partie Number of Threads vous pouvez réglé le nombre de threads qui seront utilisé par le bruteforce.

Dans la partie Select scanning type vous pouvez choisir la méthode par attaque de wordlist ou pure bruteforce.

Passons aux options :

| Option | Description |

|---|---|

| Brute Force Dirs | Cela recherchera les dossiers non repertoriés |

| Brute Force Files | Cela recherchera les fichiers non repertoriés |

| Be recursive | La récursivité, attention cela peut créer des boucles |

| Use Blank Extension | n/a |

| Dir to start with | Ou la recherche va commencer |

| File extension | Les fichiers utilisant les extensions seront récupérés |